Życie Ndakasi, osieroconej gorylicy, której selfie stało się przebojem internetu

8 października 2021, 11:56Park Narodowy Wirunga poinformował o śmierci ukochanej 14-letniej gorylicy górskiej Ndakasi, która po długiej chorobie odeszła pod koniec września, wtulona w ramiona opiekuna Andre Baumy. Osierocona samica zdobyła internetową sławę, kiedy w 2019 r. z okazji Dnia Ziemi popularne stało się selfie, na którym widać strażników oraz Ndakasi i drugą gorylicę Ndeze; obie stoją wyprostowane i patrzą prosto w obiektyw.

Bądź szczupły, zwalczysz nowotwory

25 października 2006, 16:16Pozostawanie szczupłym pomaga odeprzeć atak nowotworów. Badanie amerykańskie wykazało, że szczupłe zwierzęta lepiej radzą sobie z chorobą niż osobniki otyłe.

Nowa niebezpieczna technika ataku

11 grudnia 2007, 11:52Naukowcy z Georgia Institute of Technology we współpracy ze specjalistami Google’a badają nową, niewykrywalną technikę ataku. Pozwala ona cyberprzestępcom zdecydować, jakie witryny odwiedza internauta.

Selen: nowa broń przeciwko HIV?

30 listopada 2008, 20:28Podwyższenie stężenia białek zawierających jony selenu ogranicza namnażanie wirusa HIV - donoszą biochemicy z Uniwersytetu Stanu Pennsylvania. Czy oznacza to, że wzbogacenie diety o ten pierwiastek może wspomóc organizm w walce z patogenem?

Alarm z "opóźnionym zapłonem"

15 lipca 2009, 20:26Choć komórki, w których doszło do uszkodzenia DNA, uruchamiają procesy regeneracji i naprawy materiału genetycznego już po kilku minutach od wykrycia defektu, informują o swoim uszkodzeniu dopiero po kilkudziesięciu godzinach - odkryli badacze z Buck Institute for Age Research.

Gra na pajęczynie

15 lutego 2010, 10:30Zajadkowate (Reduviidae) są drapieżnymi bądź pasożytniczymi pluskwiakami różnoskrzydłymi, zamieszkującymi przede wszystkim tropiki. Okazuje się, że gdy niektóre z nich polują na pająki, wygrywają na sieciach melodie, sygnalizujące pogoń lub zjawienie się ofiary. Koniec końców składają na ich głowie coś w rodzaju "pocałunku" śmierci.

Kolejny atak Anonimowych

31 grudnia 2010, 17:41Rozpoczęta przez Wikileaks afera Cablegate odbiła się rykoszetem w... Zimbabwe. Anonimowi poinformowali o zaatakowaniu i zablokowaniu witryny rządu tego kraju. Atak został sprowokowany wypowiedzią żony prezydenta Grace Mugabe, która pozwała dziennik Zimbabwe Standard.

Microsoft: luki zero-day nie stanowią większego zagrożenia

12 października 2011, 10:35Autorzy Microsoft Security Intelligence Report Volume 11 stwierdzają, że dziury typu zero-day, czyli luki, które przestępcy wykorzystują, a na które nie ma jeszcze łat, nie stanowią większego zagrożenia. W pierwszej połowie 2011 roku mniej niż 1% infekcji zostało dokonanych dzięki tego typu lukom.

Tu Dolly STOP wilk STOP

9 sierpnia 2012, 06:15Już od jesieni zestresowane obecnością wilków górskie owce szwajcarskie będą mogły wysłać do właściciela SMS-a. A wszystko dzięki specjalnej obroży monitorującej tętno. Opracował ją dr Jean-Marc Landry z organizacji Kora.

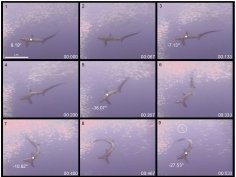

Kosogony ogłuszają ofiary ogonem

11 lipca 2013, 11:12Ponieważ płetwa ogonowa z wydłużonym górnym płatem stanowi sporą część ciała kosogonów, naukowcy od dawna podejrzewali, że ryby korzystają z niej jak z broni. Zdjęcia wykonane podczas polowania na sardynki potwierdziły, że Alopias pelagicus rzeczywiście ogłuszają ofiary, uderzając je ogonem.